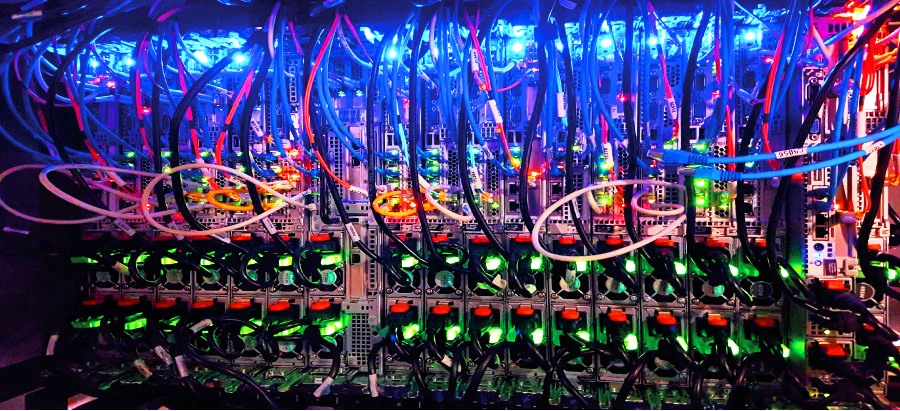

L'amenaça creixent dels ciberatacs......

-

A les empreses i entitats públiques o privades

-

La importància de tenir gent, procés i tecnologia

-

Avaluacions i controls de seguretat

-

Una guia de Supervivència

Tot i que el risc d'atacs cibernètics és una realitat innegable, la preparació cibernètica pot diferenciar significativament les empreses d'èxit d'aquelles que lluiten per gestionar després d'un esdeveniment cibernètic.

Tots els sectors dels darrers anys s'han enfrontat a l'amenaça dels ciberatacs. L'assistència sanitària, l'educació, el govern i les infraestructures crítiques es troben entre els que han patit els més afectats. Apuntar a víctimes poc preparades o mal finançades s'ha convertit en un model de negoci lucratiu per a grups d'amenaces maliciosos i actors oportunistes.

Tot i que els líders organitzatius i els propietaris de TI estan atents a les amenaces i tendències emergents de l'any anterior, gran part de la seva estratègia de ciberseguretat s'haurà de basar en com poden respondre les seves empreses a un atac. Tot i que el risc d'atacs cibernètics és una realitat innegable, la preparació cibernètica pot diferenciar significativament les empreses d'èxit d'aquelles que lluiten per gestionar després d'un esdeveniment cibernètic.

En particular, els responsables de seguretat de la informació (CISO) elaboraran plans per garantir un retorn ràpid i eficaç a les operacions normals davant d'un atac. En aquesta publicació s'explica com avaluar la preparació cibernètica actual de l'empresa, com planificar un ciberatac i què cal fer després d'un atac . Ofereix directrius sobre els elements clau en els quals els CISO i els líders de TI hauran de centrar-se mentre reforcen les seves estratègies de defensa a la llum del panorama actual d'amenaces.

L'amenaça creixent

Els adversaris moderns no discriminen els objectius per mida o sector; Les conseqüències d'un atac poden afectar l'organització i els seus venedors i proveïdors. Els darrers 12 mesos han tingut poc respir en l'onada d'atacs de ransomware i violacions de dades, tot i que l'Ordre executiva de l'Administració Biden-Harris per millorar la ciberseguretat de la nació i la campanya oficial Shields Up han augmentat la consciència de la gravetat de les amenaces a les quals s'enfronten les empreses.

Des del punt de vista de les assegurances , el cost per corregir els atacs ha augmentat, augmentant el preu de les primes d'assegurances cibernètiques. Les companyies d'assegurances que reconeixen el risc d'atac han ajustat posteriorment els seus requisits de seguretat.

En aquest entorn, té sentit que les empreses es preparin per a la possibilitat d'un compromís o un ciberatac. Un pla eficaç de resposta a incidents que s'ha comunicat obertament i adaptat a les necessitats del negoci augmenta les possibilitats de recuperació de l'organització i un ràpid retorn a les operacions normals..

Avaluació de la preparació cibernètica. El vostre negoci està llest?

La preparació cibernètica garanteix que les empreses tinguin un pla per respondre a les amenaces imminents. Per a les petites i mitjanes empreses (PIME), la resposta a incidents i la gestió d'emergències implementades correctament poden significar la diferència entre la recuperació i la insolvència. Tot i que el risc cibernètic no es pot eliminar completament, les empreses poden gestionar el risc de manera eficaç amb les persones, els processos i la tecnologia adequats.

El primer pas per crear un pla de resposta a incidents cibernètics (IRP) sòlid és avaluar el nivell de preparació de l'organització.

Gent

• Equip de resposta: està clar qui són els membres de l'equip de resposta a incidents? L'equip de resposta inclou: un responsable tècnic, analistes de dades, assessor de comunicacions/RP, especialista en recursos humans, etc.?

• Grups d'interès: s'identifiquen clarament els grups d'interès interns i externs? S'identifiquen els contactes clau de tercers, venedors, clients i proveïdors? Tots els membres públics de la Junta i els nivells C estan ben versats en adreçar-se als mitjans de comunicació?

• Funcions i responsabilitats: tothom a l'organització entén el seu paper a l'IRP? S'han explicat, format i documentat totes les expectatives?

• Matriu de comunicació: hi ha un pla de comunicacions en marxa i en un format/ubicació de fàcil accés en cas que les xarxes cauen? Inclou punts centrals de contacte per a cada equip de l'organització?

Procés

• Polítiques: les polítiques de resposta a incidents s'alineen amb les polítiques generals i els requisits de compliment de l'organització? La direcció superior ha revisat, aprovat i comunicat a tots els empleats?

• Millora contínua i lliçons apreses: després de cada pràctica, simulacre o incident real, es documenten i s'emmagatzemen els comentaris per emportar en una plataforma de fàcil accés? S'assignen i es comuniquen els elements d'actuació i les deficiències als directors i gestors? Els informes posteriors a l'incident s'utilitzen per als processos de formació i incorporació?

Tecnologia

• Avaluacions posteriors a l'esdeveniment: hi ha un servei gestionat o un centre d'operacions de seguretat (SOC) que pugui proporcionar avaluacions de resposta a incidents (IR) en profunditat? Aquestes avaluacions identifiquen evidències dins del medi ambient?

• Còpies de seguretat: les còpies de seguretat es programen regularment, s'emmagatzemen fora de línia o s'emmagatzemen en un núvol segur? Les còpies de seguretat es revisen i es protegeixen regularment amb contrasenyes i xifratge? Les còpies de seguretat es poden modificar o suprimir de la xarxa principal?

• Data Forensics & Incident Response (DFIR): la pila de seguretat de l'organització inclou anàlisi forense digital, resposta a incidents i/o consultes de seguretat en cas d'atac?

• Informació contextual: la pila de seguretat és capaç de recopilar registres detallats? Les dades de registre s'emmagatzemen només de lectura amb un xifratge estàndard?

Què fer per preparar-se per a un ciberatac

Una de les coses més importants que poden fer els executius de ciberseguretat per preparar-se per a un ciberatac és establir un grup de treball i nomenar persones específiques responsables de respondre a una infracció. Aquest grup de treball hauria d'incloure membres clau de l'organització, com ara professionals de les TI, assessors legals, la direcció superior i qualsevol soci extern o proveïdor de serveis que pugui necessitar participar en la resposta.

Abans que es produeixi un incompliment, és essencial desenvolupar un protocol complet de supervivència als ciberatacs que descrigui els passos a seguir durant un atac. Això hauria d'incloure informació sobre com identificar, contenir i recuperar-se de l'atac. També hauria d'incloure detalls sobre la comunicació amb les parts interessades rellevants, inclosos els empleats, els clients i els mitjans de comunicació.

A més d'establir un grup de treball, hi ha alguns altres passos vitals per augmentar la preparació per a un ciberatac:

1. Realitzeu avaluacions de seguretat periòdiques: les avaluacions de seguretat periòdiques poden ajudar a identificar vulnerabilitats en sistemes i xarxes que els atacants podrien explotar.

2. Implementeu controls de seguretat sòlids: això inclou la seguretat de la xarxa i del núvol, el programari de seguretat dels punts finals, la protecció de la identitat dels usuaris i el xifratge per protegir els sistemes i les dades.

3. Formar els empleats: educar els empleats sobre la importància de la ciberseguretat i sobre com identificar i informar de possibles amenaces pot ajudar molt a protegir una organització d'un atac.

4. Establir protocols de resposta a incidents: disposar d'un pla sobre com respondre a un ciberatac pot ajudar a minimitzar els danys i fer que els sistemes i les operacions tornin a funcionar el més ràpidament possible.

5. Realitzeu una simulació de resposta a incidents forenses: les simulacions ajuden a gestionar les conseqüències d'un ciberatac. Les troballes poden proporcionar un suport valuós per navegar pels complexos reptes legals i tècnics que sovint sorgeixen arran d'una violació.

Què fer després d'un ciberatac

L'objectiu general del procés posterior a l'atac és mitigar qualsevol vulnerabilitat explotada, garantir que l'amenaça s'hagi neutralitzat o erradicat i restaurar els serveis afectats a la normalitat operativa.

Després d'un atac de ciberseguretat confirmat, els passos següents ajudaran a garantir que l'incident es contingui de manera adequada i a minimitzar les pèrdues de dades.

1. Avaluar l'extensió de l'atac

El primer ordre del negoci de l'equip de seguretat és determinar l'abast de l'atac i identificar quins sistemes, dades i/o usuaris s'han vist afectats. El següent ajudarà a determinar el tipus d'atac i avaluar l'abast del dany:

• Determinar el tipus d'atac: una resposta eficaç primer ha d'entendre el tipus específic d'atac que s'ha produït. Els tipus d'atac inclouen intents de pesca, atacs de denegació de servei, ransomware/exfiltració de dades i adquisicions de comptes/usuaris. Si s'ha utilitzat programari maliciós, identifiqueu el tipus específic de programari maliciós. Això sovint pot conduir a una millor comprensió d'altres elements de l'atac.

• Identificar l'origen de l'atac: és important identificar el vector inicial de compromís. És possible que els actors de l'amenaça s'hagin consolidat o s'hagin assentat en altres parts de la xarxa que encara no han sortit a la llum. Per fer-ho de manera eficaç, treballeu amb un equip de resposta a incidents forenses per analitzar l'atac i rastrejar-lo fins al seu origen. Comprendre l'origen de l'atac també ajuda a informar l'estratègia de seguretat de l'empresa perquè es puguin implementar mesures per evitar que es produeixin atacs similars en el futur.

• Avaluar l'abast del dany: un cop s'ha contingut l'atac i s'ha identificat el tipus d'atac, és el moment d'avaluar l'abast del dany. Això pot incloure avaluar l'impacte en els sistemes i les dades i identificar qualsevol informació sensible que pugui haver estat compromesa. Entendre l'abast complet de l'atac ajudarà a l'organització a planificar una resposta eficaç.

2. Contenir l'atac

El següent pas és evitar que els atacants tinguin més accés a la xarxa. Alguns passos recomanats són:

• Aïllar sistemes i dispositius infectats: qualsevol sistema o dispositiu que pugui haver estat compromès s'hauria d'aïllar de la resta de la xarxa per evitar que l'atacant es propagui a altres sistemes. Les organitzacions amb SentinelOne instal·lat poden utilitzar la funció de xarxa de quarantena per bloquejar qualsevol altra comunicació cap a i des de punts finals que es puguin haver compromès.

• Desconnexió de la xarxa (si cal): En alguns casos, pot ser necessari desconnectar tota la xarxa d'Internet per evitar que l'atacant accedeixi als sistemes.

• Tanqueu els serveis afectats: si alguns serveis (per exemple, correu electrònic, servidors web) s'han vist compromesos, pot ser que sigui necessari desconnectar-los a tota l'organització per evitar que l'atacant els utilitzi com a punt d'accés.

• Implementar les mesures d'emergència necessàries: depenent de la gravetat de l'atac, pot ser necessari activar el pla de resposta a l'incident, que hauria de descriure els passos necessaris per contenir l'atac i minimitzar els danys.

3. Erradicar l'amenaça

Després de la contenció, el següent pas és eliminar qualsevol programari maliciós o altre programari maliciós instal·lat durant l'atac i assegurar-se que el vector d'infecció inicial està bloquejat.

• Elimineu programari maliciós o un altre programari maliciós: les organitzacions que implementen SentinelOne poden establir una política que elimini el programari maliciós automàticament o es pot fer de forma remota si la política encara no s'ha establert. És possible que les organitzacions sense SentinelOne hagin d'eliminar manualment programari maliciós dels sistemes infectats o reconstruir el sistema des de zero.

• Apliqueu qualsevol vulnerabilitat explotada: si l'atacant ha explotat vulnerabilitats de programari per accedir-hi, caldrà pegar-les tan aviat com sigui possible. Això pot requerir l'aplicació de pedaços o actualitzacions de programari, la reconfiguració de la configuració de la xarxa o la substitució de sistemes obsolets o no compatibles. L'aplicació de pedaços de vulnerabilitats pot implicar temps d'inactivitat, que poden perjudicar les operacions empresarials. Tanmateix, és essencial evitar que els atacants tornin a explotar el mateix vector d'infecció i interfereixin amb el procés de recuperació.

• Restablir contrasenyes: si es van comprometre els comptes d'usuari o les credencials de servei abans o durant l'atac, assegureu-vos que es restableixin i que les identitats dels usuaris es confirmin i es protegeixen mitjançant claus biomètriques, MFA i altres tècniques d'autenticació.

4. Restaurar dades i serveis

Un cop mitigat l'atac, el següent pas és restaurar els sistemes o les dades que es van fer malbé o es van perdre durant l'atac. Això pot implicar la restauració a partir de còpies de seguretat, la reconstrucció de sistemes o la recuperació de dades mitjançant programari especialitzat. S'ha de donar prioritat als següents:

• Restaura sistemes i serveis: recupera els sistemes o serveis que s'han tancat per contenir l'atac i els sistemes o serveis que s'hagin danyat o perdut durant l'atac. És important provar i validar acuradament aquests serveis per assegurar-vos que són totalment funcionals i segurs abans de tornar-los a posar a disposició dels usuaris.

• Restaura les dades perdudes (si és necessari): si l'atac va provocar la pèrdua de dades essencials, restaureu-les el més aviat possible. Això pot implicar restaurar a partir de còpies de seguretat netes conegudes, utilitzar programari especialitzat de recuperació de dades o recrear manualment les dades perdudes.

• Reconstrueix els sistemes afectats (si cal): si l'atac va causar danys als sistemes que no es poden reparar, és possible que s'hagin de reconstruir des de zero. Tot i que això pot consumir molt de temps, cal assegurar-se que tots els sistemes siguin segurs i completament funcionals.

5. Informa de l'esdeveniment

A mesura que avança la investigació de dades forenses, s'hauria de mantenir informat de les conclusions de l'equip la direcció superior i altres parts interessades. Quan assigneu tasques a l'equip de resposta a incidents, assegureu-vos que s'estableixin les cadències d'informes.

Durant aquesta etapa, els comunicadors clau es posaran en contacte amb les agències d'aplicació de la llei i d'assegurances. Els nivells C treballaran amb especialistes en mitjans de comunicació i relacions públiques per emetre un comunicat de premsa i informar als empleats i clients afectats i proveïdors de tercers.

Les organitzacions poden mantenir la confiança i la transparència proporcionant actualitzacions periòdiques sobre la situació i qualsevol progrés realitzat. Aquests són els passos a tenir en compte:

• Establiu una cadència d'informe i expectatives sobre la notificació: després que l'atac hagi estat contingut i l'equip de resposta a l'incident hagi començat la seva investigació, establiu una cadència d'informe i estableixi expectatives sobre com i quan es compartirà la informació amb les parts interessades. Això ajudarà a garantir que l'equip tècnic es pugui centrar en les seves tasques sense ser interromput per les sol·licituds de comunicació, que poden malgastar recursos valuosos durant aquest temps crític.

• Identifiqueu els diferents grups d'interès que informen: com a part dels esforços de resposta i resolució, és important mantenir informats els empleats, clients i socis de la situació i de qualsevol progrés. Tanmateix, cada grup d'interessats pot tenir necessitats i preferències de comunicació diferents. Per exemple, les parts interessades internes poden necessitar comentaris clars i accionables, mentre que les parts interessades externes poden requerir una actualització més general. Identificar els diferents grups d'interès i desenvolupar un pla de comunicació que respongui a les seves necessitats.

• Treballar amb especialistes en mitjans de comunicació i relacions públiques: per mantenir la confiança i la transparència, pot ser necessari emetre un comunicat de premsa o altres declaracions públiques sobre l'atac. Els executius de nivell C haurien de treballar estretament amb els especialistes en mitjans de comunicació i relacions públiques per elaborar acuradament aquesta declaració i assegurar-se que reflecteixi amb precisió la situació i els esforços de resposta de l'organització.

Els nivells C també haurien d'assegurar-se que coneixen qualsevol normativa obligatòria que s'aplica a la seva organització en cas d'atac. Depenent de les lleis federals específiques del sector i la legislació estatal , moltes organitzacions tenen l'obligació legal d' informar els ciberatacs i les infraccions de dades. Aquells que gestionen, emmagatzemen i transmeten informació d'identificació personal, per exemple, estaran obligats pels requisits HIPAA i PCI-DSS per notificar les persones afectades.

6. Realitzar sessions de lliçons apreses després de l'esdeveniment

La celebració de sessions de lliçons apreses després de l'esdeveniment és una part integral del procés de supervivència als ciberatacs perquè permet a les organitzacions reduir el risc d'atacs futurs i protegir-se millor a si mateixes i als seus clients.

Les sessions de lliçons apreses posteriors a l'esdeveniment ajuden a millorar els processos i procediments de resposta a incidents.

En examinar els esdeveniments previs, durant i després de l'atac, les organitzacions poden identificar qualsevol coll d'ampolla o ineficiència en el seu pla de resposta a incidents i prendre mesures per racionalitzar i millorar els esforços de resposta. Això pot incloure la revisió dels rols i les responsabilitats de l'equip, l'actualització dels plans de comunicació i la incorporació de nous controls o procediments de seguretat.

• Aprèn de l'atac: la investigació ja hauria d'haver identificat què va passar i com hi van accedir els atacants. Les vulnerabilitats s'haurien d'haver arreglat i mitigat. Assegureu-vos que les conclusions de la investigació s'utilitzen com a lliçons per prevenir atacs similars en el futur. Això també pot incloure errors o passos en error comesos durant l'esforç de resposta.

• Actualitzar el pla de resposta a incidents: a partir de les lliçons apreses de l'atac, s'han d'actualitzar el pla de resposta a incidents i l'estratègia de seguretat general de l'empresa per garantir que reflecteixin les millors pràctiques més actuals i tinguin en compte les noves amenaces o vulnerabilitats. Això pot implicar la revisió dels rols i les responsabilitats de l'equip de RI, l'actualització del pla de comunicació i la incorporació de nous controls o procediments de seguretat.

Conclusions

Tenint en compte el risc creixent d'amenaces cibernètiques per a empreses de totes les mides i indústries, crear una preparació per a la ciberseguretat s'ha convertit en un objectiu urgent per a molts líders de seguretat de nivell C i propietaris de TI.

Fer front als atacs de ciberseguretat serà un exercici difícil per a tots els implicats, però els líders poden fer molt per minimitzar els danys i fer que el camí cap a la recuperació sigui el més fàcil possible. Planificar amb antelació i dissenyar un pla de resposta a incidents adaptat a les necessitats específiques de l'empresa garanteix que les empreses puguin conservar les dades sensibles, la confiança dels clients i del públic i la credibilitat a llarg termini.

Els CISO, els propietaris de TI i els professionals tècnics confien en Vigilance Response Pro de SentinelOne per protegir els seus negocis dels agents d'amenaça avançats. Vigilance combina la detecció i resposta gestionades (MDR) les 24 hores del dia, els 7 dies de la setmana, les 365 hores del dia, amb una anàlisi forense digital completa i una consulta guiada de seguretat per oferir una solució de servei complet per a les empreses que operen en el panorama cibernètic actual.